Editable Blockchain: Models, Techniques and Methods

-

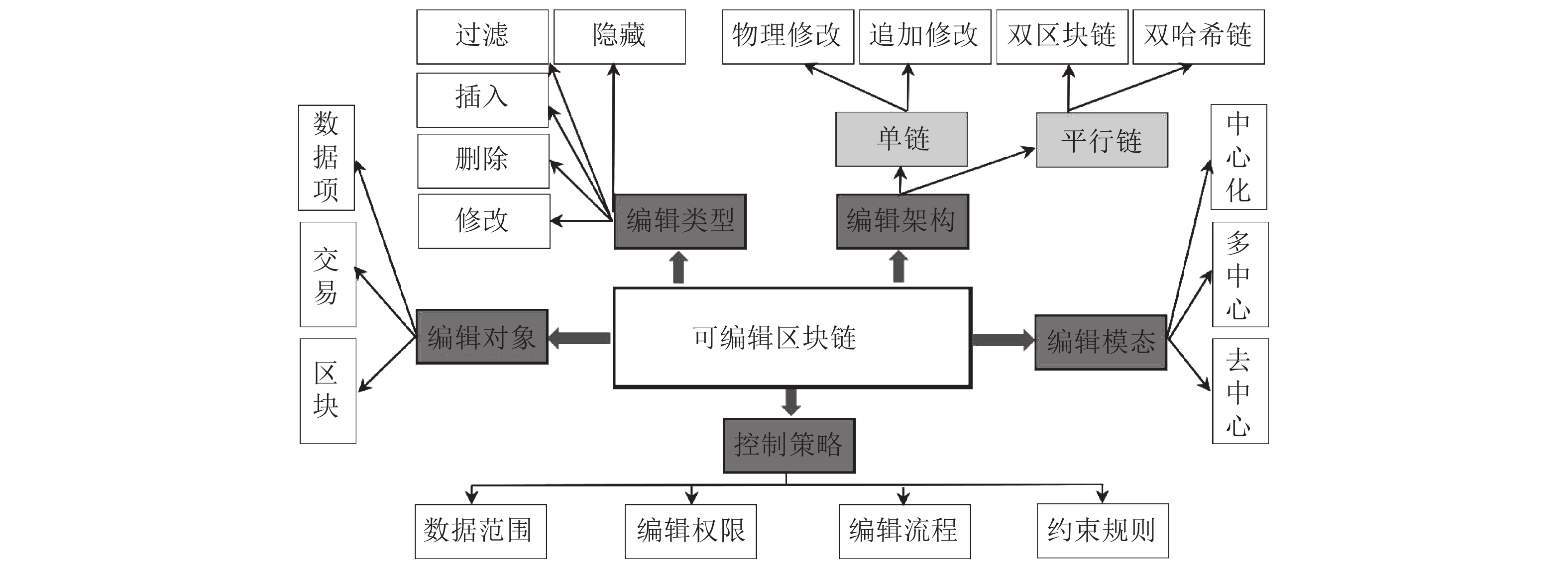

摘要: 可编辑区块链是区块链领域新兴而颇有争议的热点课题, 致力于在保障区块链安全可信等良好性质的前提下实现链上数据的可控编辑操作. 本文系统性地梳理和研究了可编辑区块链技术在信息安全和监管等领域面临的现实需求, 提出了可编辑区块链的工作框架, 并从数据修改、删除、插入、过滤和隐藏五个环节详细阐述了可编辑区块链的技术与方法, 最后讨论了该领域亟需解决的若干关键问题.Abstract: The editable blockchain is a novel but controversial topic in blockchain research, aiming at editing the blockchain data without undermining their desirable features such as security and trustability. In this paper, we systematically analyze and address the requirements for editable blockchains in information security and regulation, and present a working framework of editable blockchains. We also investigate the detailed models, techniques and methods in redacting, deleting, inserting, filtering and hiding data on blockchains, and discuss some open problems. Our purpose is to provide helpful reference and guidance for future research and development in this novel area.

-

Key words:

- Blockchain /

- editable blockchain /

- Bitcoin /

- chameleon hash function

-

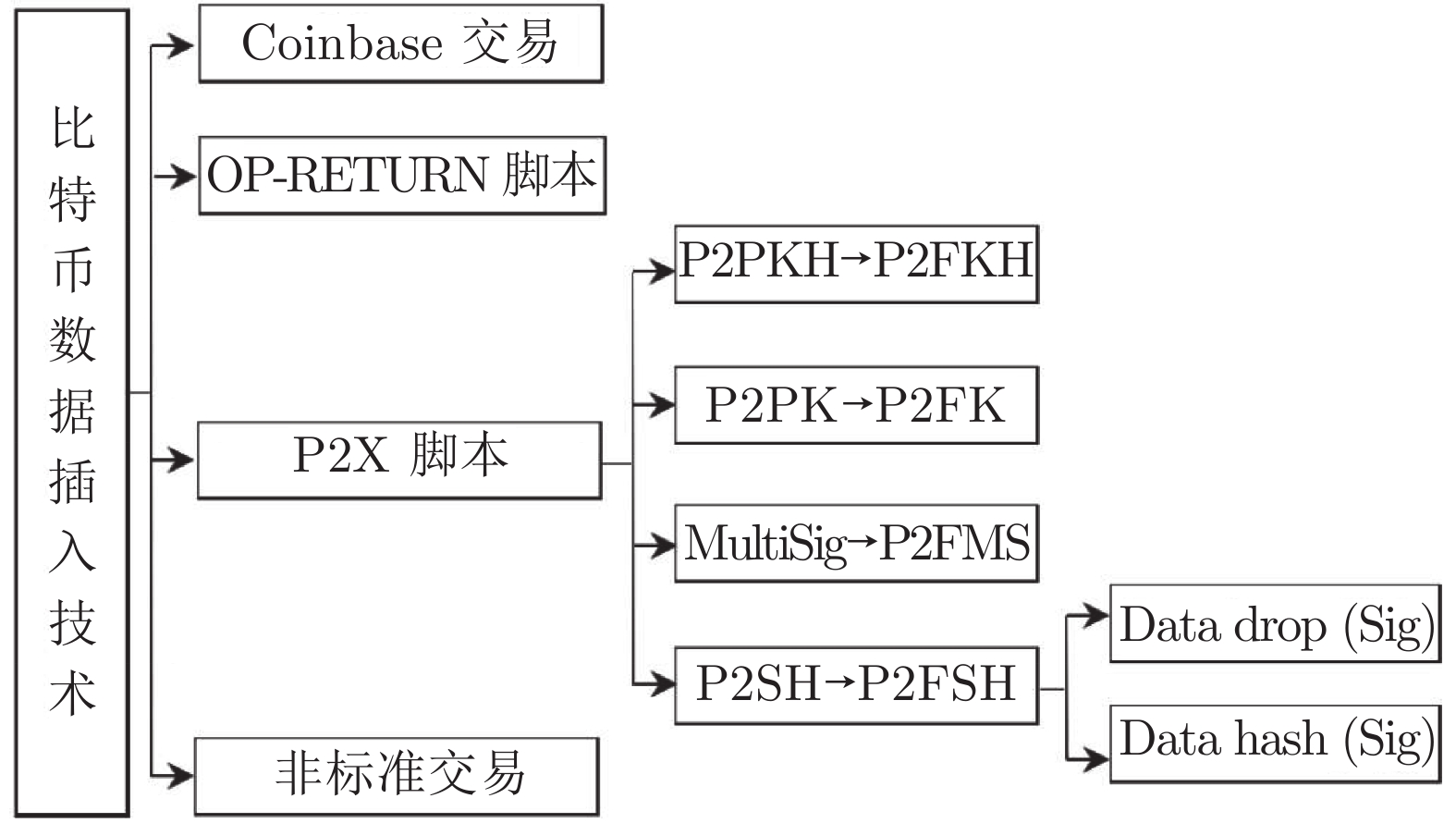

表 1 比特币脚本规范与数据插入位置

Table 1 Scripts and locations of data insertion on bitcoin

序号 脚本名称 脚本规范 插入位置 a) OP_RETURN 【输出脚本】OP_RETURN $\langle $ Data$\rangle $ $\langle $ Data$\rangle $ b) P2PKH 【输出脚本】OP_DUP OP_HASH160 $\langle $ PubKeyHash$\rangle $ OP_EQUALVERIFY OP_CHECKSIG

【输入脚本】$\langle $ Sig$\rangle $ $\langle $ PubKey$\rangle $ $\langle $ PubKeyHash$\rangle $ c) P2PK 【输出脚本】 $\langle $ PubKey$\rangle $ OP_CHECKSIG

【输入脚本】$\langle $ Sig$\rangle $ $\langle $ PubKey$\rangle $ d) MultiSig 【输出脚本】M $\langle $ PubKey 1$\rangle\cdots\langle $ PubKey N$\rangle $ N OP_CHECKMULTISIG

【输入脚本】OP_0$\langle $ Sig 1$\rangle\cdots\langle $ Sig M$\rangle $ $\langle $ PubKey$\rangle $ e) P2SH 【输出脚本】OP_HASH160 $\langle $ RedeemScriptHash$\rangle $ OP_EQUAL

【输入脚本】$\langle $ Data$\rangle $ $\langle $ RedeemScript$\rangle $ $\langle $ Data$\rangle $ 或$\langle $ RedeemScript$\rangle $ P2SH Data Drop 【输入脚本】 $\langle $ Data$\rangle $ $\langle $ Data$\rangle $ $\langle $ Data$\rangle $ $\langle $ Data$\rangle $ $\langle $ RedeemScript$\rangle $

【赎回脚本】OP_2DROP OP_2DROP$\langle $ RandomNumber$\rangle $ P2SH- Data Drop/Sig 【输入脚本】 $\langle $ Sig$\rangle $ $\langle $ Data$\rangle $ $\langle $ Data$\rangle $ $\langle $ Data$\rangle $ $\langle $ RedeemScript$\rangle $

【赎回脚本】OP_DROP OP_2DROP$\langle $ PubKey$\rangle $ OP_CHECKSIGP2SH- Data Hash 【输入脚本】 $\langle $ Data 1$\rangle\langle $ Data 2$\rangle\langle $ Data 3$\rangle\langle $ RedeemScript$\rangle $

【赎回脚本】OP_HASH160$\langle $ Data3Hash$\rangle $ OP_EQUALVERIFY OP_HASH160$\langle $ Data2Hash$\rangle $ OP_EQUALVERIFY OP_HASH160$\langle $ Data1Hash$\rangle $ OP_EQUALP2SH- Data Hash/Sig 【输入脚本】 $\langle $ Sig$\rangle \langle$ Data 1$\rangle \langle$ Data 2$\rangle\langle $ Data 3$\rangle \langle$ RedeemScript$\rangle $

【赎回脚本】OP_HASH160$\langle $ Data3Hash$\rangle $ OP_EQUALVERIFY OP_HASH160$\langle $ Data2Hash$\rangle $ OP_EQUALVERIFY OP_HASH160$\langle $ Data1Hash$\rangle $ OP_EQUALVERIFY$\langle $ PubKey$\rangle $ OP_CHECKSIG -

[1] Nakamoto S. Bitcoin: a peer-to-peer electronic cash system [Online], available: https://bitcoin.org/bitcoin.pdf, January 1, 2009 [2] 袁勇, 王飞跃. 区块链技术发展现状与展望. 自动化学报, 2016, 42(4): 481−494Yuan Yong, Wang Fei-Yue. Blockchain: the state of the art and future trends. Acta Automatica Sinica, 2016, 42(4): 481−494 [3] 袁勇, 王飞跃. 区块链理论与方法. 北京: 清华大学出版社, 2019Yuan Yong, Wang Fei-Yue. Blockchain Theory and Method. Beijing: Tsinghua University Press, 2019 [4] 袁勇, 周涛, 周傲英, 段永朝, 王飞跃. 区块链技术: 从数据智能到知识自动化. 自动化学报, 2017, 43(9): 1485−1490Yuan Yong, Zhou Tao, Zhou Ao-Ying, Duan Yong-Chao, Wang Fei-Yue. Blockchain technology: from data intelligence to knowledge automation. Acta Automatica Sinica, 2017, 43(9): 1485−1490 [5] Yuan Y, Wang F Y. Blockchain and cryptocurrencies: model, techniques, and applications. IEEE Transactions on Systems, Man, and Cybernetics: Systems, 2018, 48(9): 1421−1428 doi: 10.1109/TSMC.2018.2854904 [6] Yuan Y, Wang F Y, Rong C M, Stavrou A, Zhang J, Tang Q, et al. Guest editorial special issue on blockchain and economic knowledge automation. IEEE Transactions on Systems, Man, and Cybernetics: Systems, 2020, 50(6): 2−8 [7] 韩璇, 袁勇, 王飞跃. 区块链安全问题: 研究现状与展望. 自动化学报, 2019, 45(1): 206−225Han Xuan, Yuan Yong, Wang Fei-Yue. Security problems on blockchain: the state of the art and future trends. Acta Automatica Sinica, 2019, 45(1): 206−225 [8] 袁勇, 倪晓春, 曾帅, 王飞跃. 区块链共识算法的发展现状与展望. 自动化学报, 2018, 44(11): 2011−2022Yuan Yong, Ni Xiao-Chun, Zeng Shuai, Wang Fei-Yue. Blockchain consensus algorithms: the state of the art and future trends. Acta Automatica Sinica, 2018, 44(11): 2011−2022 [9] Truong N B, Sun K, Lee G M, Guo Y K. GDPR-compliant personal data management: a blockchain-based solution [Online], available: https://arxiv.org/pdf/1904.03038.pdf, January 1, 2019 [10] 欧阳丽炜, 王帅, 袁勇, 倪晓春, 王飞跃. 智能合约: 架构及进展. 自动化学报, 2019, 45(3): 445−457Ouyang Li-Wei, Wang Shuai, Yuan Yong, Ni Xiao-Chun, Wang Fei-Yue. Smart contracts: architecture and research progresses. Acta Automatica Sinica, 2019, 45(3): 445−457 [11] Wang S, Ouyang L W, Yuan Y, Ni X C, Han X, Wang F Y. Blockchain-enabled smart contracts: architecture, applications, and future trends. IEEE Transactions on Systems, Man, and Cybernetics: Systems, 2019, 49(11): 2266−2277 doi: 10.1109/TSMC.2019.2895123 [12] 曾帅, 袁勇, 倪晓春, 王飞跃. 面向比特币的区块链扩容: 关键技术, 制约因素与衍生问题. 自动化学报, 2019, 45(6): 1015−1030Zeng Shuai, Yuan Yong, Ni Xiao-Chun, Wang Fei-Yue. Scaling blockchain towards Bitcoin: key technologies, constraints and related issues. Acta Automatica Sinica, 2019, 45(6): 1015−1030 [13] Garay J, Kiayias A, Leonardos N. The Bitcoin backbone protocol: analysis and applications. In: Proceedings of the 34th Annual International Conference on the Theory and Applications of Cryptographic Techniques. Sofia, Bulgaria: Springer, 2015. 281-310 [14] Ateniese G, Magri B, Venturi D, Andrade E. Redactable blockchain - or - rewriting history in Bitcoin and friends. In: Proceedings of the 2017 IEEE European Symposium on Security and Privacy. Paris, France: IEEE, 2017. 111−126 [15] Krawczyk H M, Rabin T D. Chameleon hashing and signatures. U.S. Patent 6108783, August 2000 [16] Krawczyk H, Rabin T. Chameleon signatures. In: Proceedings of Network and Distributed System Security Symposium. San Diego, CA, USA: Internet Society, 2000. 143−154 [17] 李佩丽, 徐海霞, 马添军, 穆永恒. 可更改区块链技术研究. 密码学报, 2018, 5(5): 501−509Li Pei-Li, Xu Hai-Xia, Ma Tian-Jun, Mu Yong-Heng. Research on fault-correcting blockchain technology. Journal of Cryptologic Research, 2018, 5(5): 501−509 [18] Rajasekhar K, Yalavarthy S H, Mullapudi S, Gowtham M. Redactable blockchain and it’s implementation in bitcoin. International Journal of Engineering & Technology, 2018, 7(1.1): 401−405 [19] Ashritha K, Sindhu M, Lakshmy K V. Redactable blockchain using enhanced chameleon hash function. In: Proceedings of the 5th International Conference on Advanced Computing & Communication Systems (ICACCS). Coimbatore, India: IEEE, 2019 [20] Shamir A. How to share a secret. Communications of the ACM, 1979, 24(11): 612−613 [21] Camenisch J, Derler D, Krenn S, Pöhls H C, Samelin K, Slamanig D. Chameleon-hashes with ephemeral trapdoors. In: Proceedings of the 20th IACR International Conference on Practice and Theory in Public-Key Cryptography (PKC). Amsterdam, the Netherlands: Springer, 2017. 152−182 [22] Derler D, Samelin K, Slamanig D, Striecks C. Fine-grained and controlled rewriting in blockchains: chameleon-hashing gone attribute-based. In: Proceedings of the 26th Network and Distributed Systems Security (NDSS). San Diego, USA, 2019 [23] Puddu I, Dmitrienko A, Capkun S. uchain: how to forget without hard forks. Cryptology ePrint archive: report 2017/106 [Online], Available: http://eprint.iacr.org/2017/106, January 1, 2019 [24] Politou E, Casino F, Alepis E, Patsakis C. Blockchain mutability: challenges and proposed solutions. IEEE Transactions on Emerging Topics in Computing, 2019 doi: 10.1109/TETC.2019.2949510 [25] Marsalek A, Zefferer T. A correctable public blockchain. In: Proceedings of the 18th IEEE International Conference on Trust, Security and Privacy in Computing and Communications/13th IEEE International Conference on Big Data Science and Engineering (TrustCom/BigDataSE). Rotorua, New Zealand: IEEE, 2019 [26] Deuber D, Magri B, Thyagarajan S A K. Redactable blockchain in the permissionless setting. In: Proceedings of the 2019 IEEE Symposium on Security and Privacy. San Francisco, USA: IEEE, 2019 [27] 袁勇, 王飞跃. 平行区块链: 概念、方法与内涵解析. 自动化学报, 2017, 43(10): 1703−1712Yuan Yong, Wang Fei-Yue. Parallel clockchain: concept, methods and issues. Acta Automatica Sinica, 2017, 43(10): 1703−1712 [28] Wang F Y, Yuan Y, Rong C M, Zhang J J. Parallel blockchain: an architecture for CPSS-based smart societies. IEEE Transactions on Computational Social Systems, 2018, 5(2): 303−310 doi: 10.1109/TCSS.2018.2832379 [29] Qin R, Yuan Y, Wang F Y. Research on the selection strategies of blockchain mining pools. IEEE Transactions on Computational Social Systems, 2018, 5(3): 748−757 doi: 10.1109/TCSS.2018.2861423 [30] Qin R, Yuan Y, Wang F Y. A novel hybrid share reporting strategy for blockchain miners in PPLNS pools. Decision Support Systems, 2019, (118): 91−101 [31] Qin R, Yuan Y, Wang S, Wang F Y. Economic issues in Bitcoin mining and blockchain research. In: Proceedings of the 2018 IEEE Intelligent Vehicles Symposium (IV). Changshu, China: IEEE, 2018. 268−273 [32] Palm E, Schelén O, Bodin U. Selective blockchain transaction pruning and state derivability. In: Proceedings of the 2018 Crypto Valley Conference on Blockchain Technology (CVCBT). Zug, Switzerland: IEEE, 2018 [33] Chepurnoy A, Larangeira M, Ojiganov A. Rollerchain, a blockchain with safely pruneable full blocks [Online], Available: https://arxiv.org/pdf/1603.07926, January 1, 2019 [34] Florian M, Beaucamp S, Henningsen S, Scheuermann B. Erasing data from blockchain nodes [Online], Available: https://arxiv.org/pdf/1904.08901.pdf, January 1, 2019 [35] Bruce J D. The mini-blockchain scheme [Online], Available: http://cryptonite.info/files/mbc-scheme-rev3.pdf, January 1, 2019 [36] Feng X Q, Ma J F, Miao Y B, Meng Q, Liu X M, et al. Pruneable sharding-based blockchain protocol. Peer-to-Peer Networking and Applications, 2018, 12(4): 934−950 [37] Ethereum White Paper. A next-generation smart contract and decentralized application platform [Online], available: https://github.com/ethereum/wiki/wiki/White-Paper, November 12, 2015 [38] Matzutt R, Hiller J, Henze M, Ziegeldorf J H, Müllmann D, Hohlfeld O, et al. A quantitative analysis of the impact of arbitrary blockchain content on Bitcoin. In: Proceedings of the 22nd International Conference on Financial Cryptography and Data Security (FC). Springer, 2018 [39] Sward A, Vecna I, Stonedahl F. Data insertion in Bitcoin's blockchain. Ledger, 2018: 3 doi: 10.5195/ledger.2018.101 [40] Bartoletti M, Pompianu L. An analysis of Bitcoin OP_RETURN metadata. In: Proceedings of the 4th Workshop on Bitcoin and Blockchain Research. Malta, 2017 [41] Wang S, Ding W W, Li J J, Yuan Y, Ouyang L W, Wang F Y. Decentralized autonomous organizations: concept, model, and applications. IEEE Transactions on Computational Social Systems, 2019, 6(5): 870−878 doi: 10.1109/TCSS.2019.2938190 [42] Li J J, Yuan Y, Wang F Y. A novel GSP auction mechanism for ranking Bitcoin transactions in blockchain mining. Decision Support Systems, 2019, 124: 113094 doi: 10.1016/j.dss.2019.113094 [43] Matzutt R, Henze M, Ziegeldorf J H, Hiller J, Wehrle K. Thwarting unwanted blockchain content insertion. In: Proceedings of the 2018 IEEE International Conference on Cloud Engineering (IC2E). Orlando, USA: IEEE, 2018. 364−370 [44] Xu J, Li X Y, Yin L Y, Guo B Y, Feng H, Zhang Z F. Redactable proof-of-stake blockchain with fast confirmation, IACR Cryptology ePrint Archive, 2019, 2019: 1110 [45] Huang K, Zhang X S, Mu Y, Wang X F, Yang G M, Du X J, et al. Building Redactable consortium blockchain for industrial Internet-of-Things. IEEE Transactions on Industrial Informatics, 2019, 15(6): 3670−3679 doi: 10.1109/TII.2019.2901011 [46] Huang K, Zhang X S, Mu Y, Rezaeibagha F, Du X J, Guizani N. Achieving intelligent trust-layer for internet-of-things via self-redactable blockchain. IEEE Transactions on Industrial Informatics, 2020, 16(4): 2677−2686 doi: 10.1109/TII.2019.2943331 [47] 王飞跃, 王晓, 袁勇, 王涛, 林懿伦. 社会计算与计算社会: 智慧社会的基础与必然. 科学通报, 2015, 60(5−6): 460−469 doi: 10.1360/N972014-01173Wang Fei-Yue, Wang Xiao, Yuan Yong, Wang Tao, Lin Yi-Lun. Social computing and computational societies: the foundation and consequence of smart societies. Chinese Science Bulletin, 2015, 60(5−6): 460−469 doi: 10.1360/N972014-01173 [48] Wang X, Li L X, Yuan Y, Ye P J, Wang F Y. ACP-based social computing and parallel intelligence: societies 5.0 and beyond. CAAI Transactions on Intelligence Technology, 2016, 4(1): 377−393 [49] Wang F Y, Yuan Y, Zhang J, Qin R, Smith M H. Blockchainized Internet of Minds: A new opportunity for cyber-physical-social systems. IEEE Transactions on Computational Social Systems, 2018, 5(4): 897−906 doi: 10.1109/TCSS.2018.2881344 [50] 丁文文, 王帅, 李娟娟, 袁勇, 欧阳丽炜, 王飞跃. 去中心化自治组织:发展现状、分析框架与未来趋势. 智能科学与技术学报, 2019, 1(2): 202−213 doi: 10.11959/j.issn.2096−6652.201917Ding W W, Wang S, Li J J, Yuan Y, Ouyang L W, Wang F Y. Decentralized autonomous organizations:the state of the art,analysis framework and future trends. Chinese Journal of Intelligent Science and Technologies, 2019, 1(2): 202−213 doi: 10.11959/j.issn.2096−6652.201917 [51] 张俊, 袁勇, 王晓, 王飞跃. 量子区块链: 融合量子信息技术的区块链能否抵御量子霸权? 智能科学与技术学报, 2019, 1(4): 409−414Zhang Jun, Yuan Yong, Wang Xiao, Wang Fei-Yue. Quantum blockchain: Can blockchain integrated with quantum information technology resist quantum supremacy? Chinese Journal of Intelligent Science and Technologies, 2019, 1(4): 409−414 [52] 欧阳丽炜, 袁勇, 张俊, 王飞跃. 基于区块链的传染病监测与预警技术. 智能科学与技术学报, 2020, 2(2): 129−137 doi: 10.11959/j.issn.2096-6652.202014Ouyang Li-Wei, Yuan Yong, Zhang Jun, Wang Fei-Yue. A novel blockchain-based surveillance and early-warning technology for infectious diseases. Chinese Journal of Intelligent Science and Technology, 2020, 2(2): 129−137 doi: 10.11959/j.issn.2096-6652.202014 [53] Wang S, Wang J, Wang X, Qiu T Y, Yuan Y, Ouyang L W, et al. Blockchain powered parallel healthcare systems based on the ACP approach. IEEE Transactions on Computational Social Systems, 2018, 5(4): 942−950 -

区块链.mp4

区块链.mp4

-

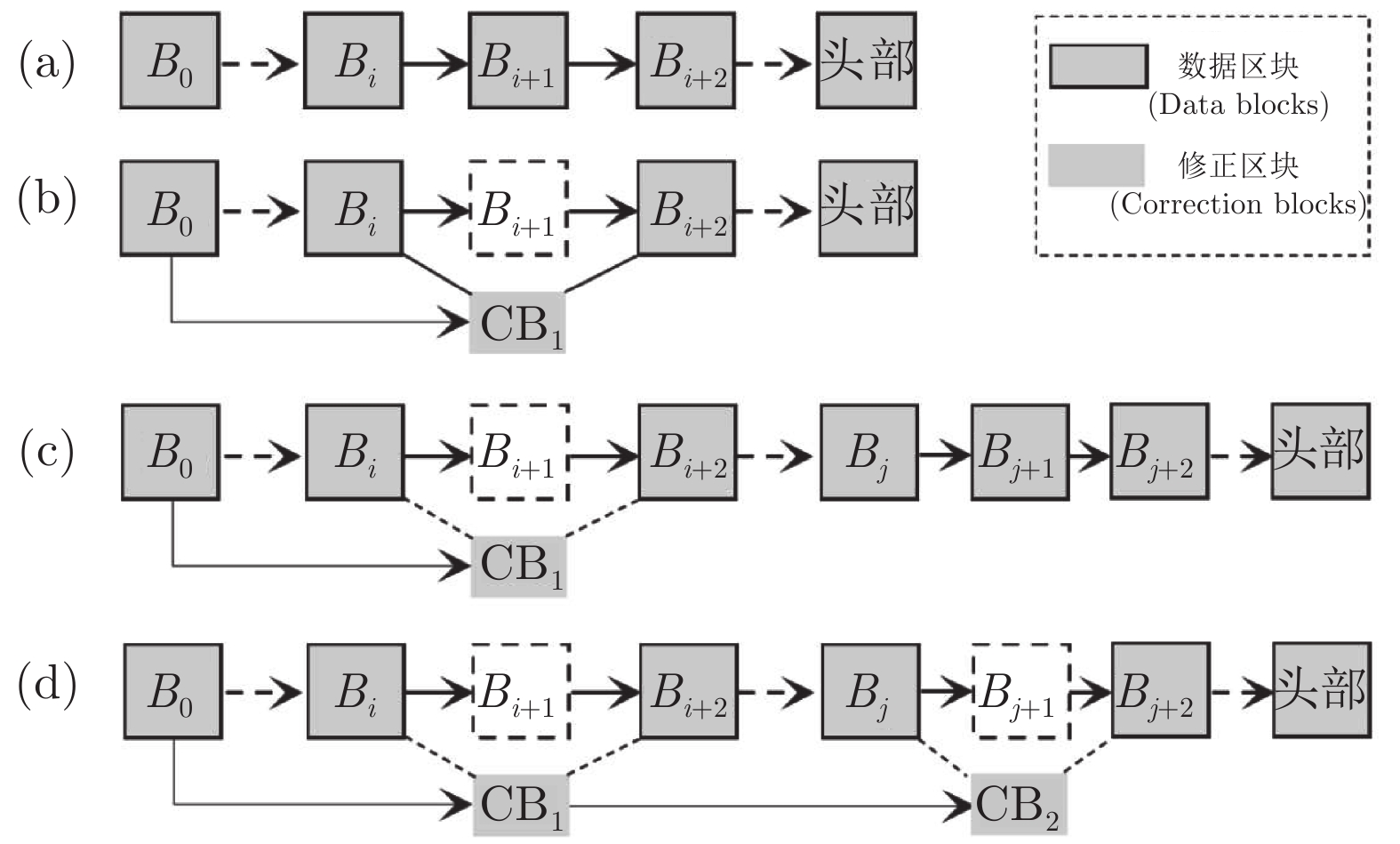

下载:

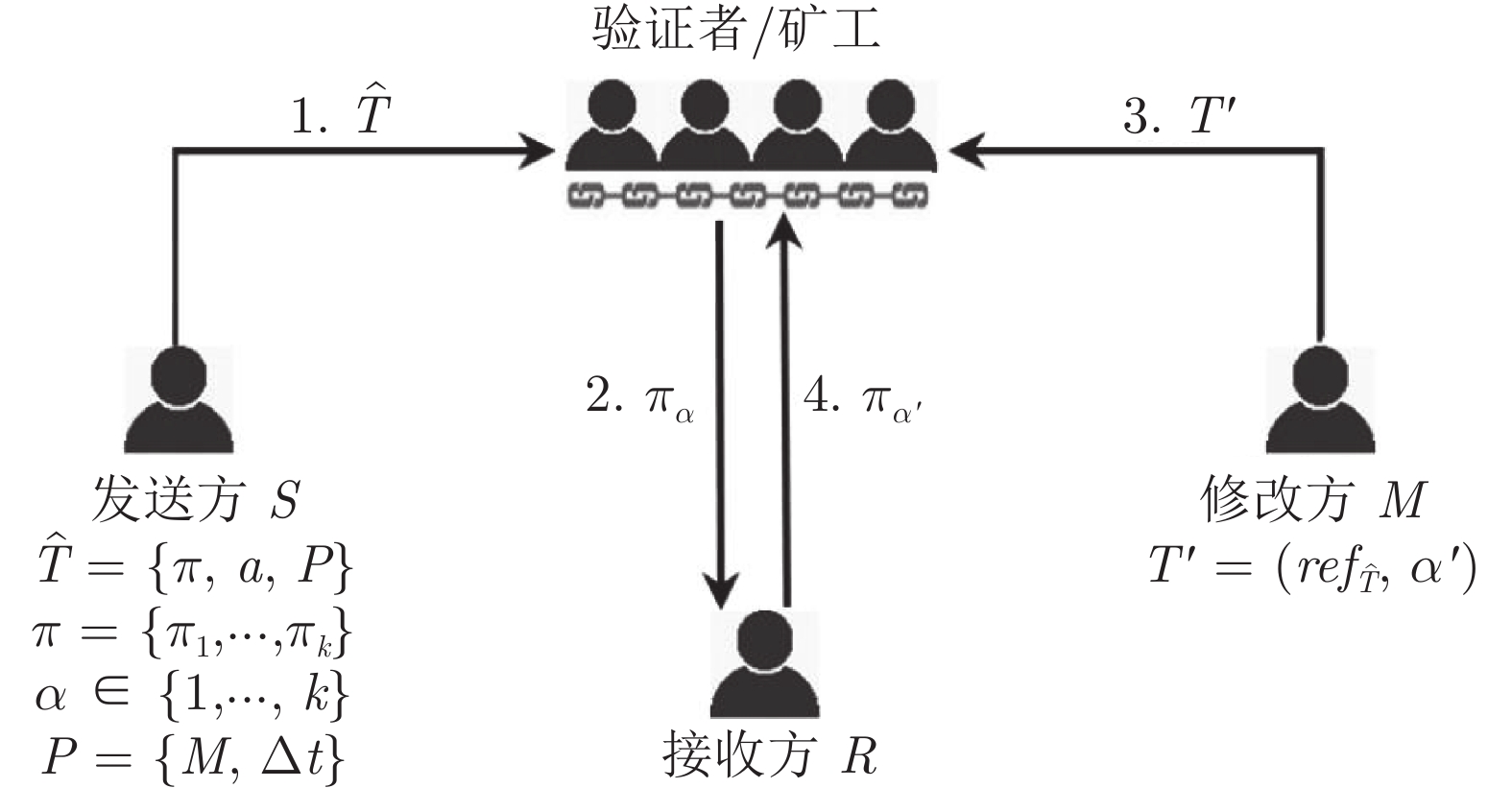

下载: